Cybersecurity ist unbequem, aber unverzichtbar

Digitalisierung / Industrie 4.0Im Gespräch mit Stefan Menge vom Bremer Security Forum

Ein spektakulärer Fall ging 2015 durch das Netz: Eine kanadische Keksfabrik war Opfer einer Cyberattacke geworden. Das Unternehmen hatte die Gefahr unterschätzt. Die Ingenieure waren sich sicher, dass selbst im Falle eines erfolgreichen Angriffs kaum Schaden entstehen könne – eine gestoppte Produktion könne neu angefahren werden. Doch dann trat der Ernstfall ein. Hacker drangen ins System und brachten die SPS-Maschinensteuerung durcheinander. Folge: Die Produktion stoppte, Keksteig blieb in den Rohren und Maschinen stecken, wurde hart und konnte nicht mehr entfernt werden. Resultat: Die Rohre mussten ausgetauscht werden, der Schaden war nicht mehr abzuwenden.

Kein seltener Fall: In Deutschland wurde Ende 2014 ein Stahlwerk durch einen Cyberangriff stark beschädigt, Hochöfen konnten nicht mehr geregelt heruntergefahren werden. Angreifer gelangten über das Büronetz in das Unternehmen und konnten sich bis zur Produktionssteuerung vorarbeiten, wo sie Schaltungen manipulierten.

Einfallswege durch vernetzte Komponenten

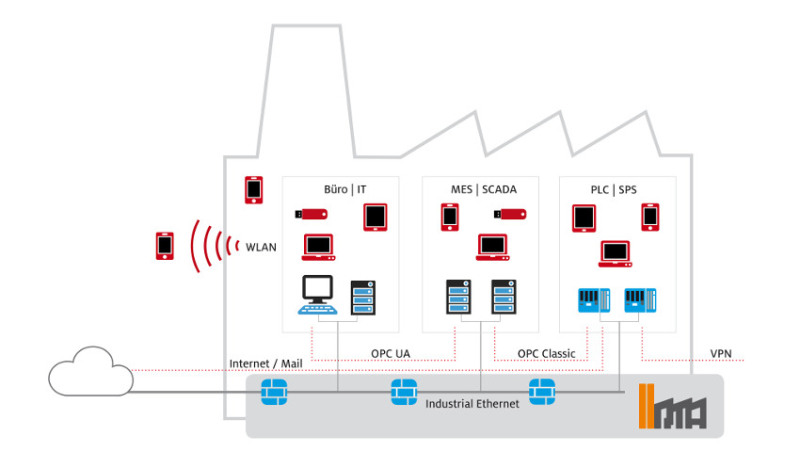

Durch die zunehmende Digitalisierung wird es immer einfacher, von außen bis in das Herz eines produzierenden Unternehmens vorzudringen. „In der klassischen Automatisierungstechnik sind die einzelnen Ebenen der Produktionssteuerung, die Maschinensteuerung, das Produktionsleitsystem, ERP-Planungssysteme sowie die Büro-IT voneinander getrennt. Mit der Vernetzung durch Industrie 4.0-Prozesse lässt sich nun von überallher – auch vom Smartphone – auf das gesamte Produktionssystem bis zu den Sensoren zugreifen“, verdeutlicht Stefan Menge vom Freien Institut für IT-Sicherheit in Bremen das Problem. Das verspricht einerseits höhere Effizienz und größtmögliche Verfügbarkeit – öffnet aber auch neue Wege für Angreifer.

Faktor Mensch einbeziehen

So auch für das Stahlwerk: Angreifer gelangten über klassische Phishing-Methoden in das Unternehmen – gefälschte E-Mails. Ein Klick genügte, um Zutritt zu gewähren. „Ist der Angreifer einmal im System, schützt keine Firewall mehr. Versierte Hacker können sich von einer Computersteuerung zur nächsten vorarbeiten und hinterlassen dabei kaum Spuren“, so Menge. Dabei werden Unternehmen ganz gezielt angegriffen, Schadsoftware passgenau geschrieben und Zielpersonen ausfindig gemacht, die besonders angreifbar sind. Social Engineering nennt sich das. Gegen sie hilft keine Firewall: Der liegen gelassene USB-Stick oder der falsche Haustechniker, der Zugang zum Serverraum möchte, sind nur einige Beispiele.

Mittelstand mit Nachholbedarf

Gerade mittelständische Unternehmen sind besonders häufig angreifbar. Denn deren Produktionsanlagen haben lange Lebensdauern, oftmals laufen sie zehn bis fünfzehn Jahre auf demselben Computersystem, das zuletzt hoffnungslos veraltet ist. Werden solche Systeme auch noch im Sinne von Industrie 4.0 fit gemacht - eng mit der restlichen Produktion vernetzt – potenzieren sich die Sicherheitslücken. „Es gibt heute im Netz Suchmaschinen, mit denen sich gezielt online zugängliche SPS-Maschinensteuerungen auffinden lassen“, verdeutlicht Menge die Gefahr. Zusätzlich gibt es kein ausreichendes Bewusstsein für das Gefahrenpotenzial. Experten der Produktions- und Automatisierungstechnik wissen häufig nicht genug über mögliche Einfallswege aus dem Internet, IT-Experten nicht genug über die besonderen Verfügbarkeitsbedürfnisse von Automatisierungsanlagen. Kein Wunder, dass IT-Sicherheit als größte Herausforderung bei der Umsetzung von Industrie 4.0 gesehen wird, so der Cyber Security Report 2015.

Imageverlust droht

Zudem ist das Thema häufig ein Tabu. „Niemand spricht offen darüber, wenn er Opfer einer Cyberattacke wurde“, erzählt Menge, es droht Imageverlust. Nicht zuletzt deshalb hat die Bundesregierung 2015 auch das IT-Sicherheitsgesetz auf den Weg gebracht, das kritische Infrastrukturen, wie Energie- oder Wasserversorger, zur Meldung von Cyberattacken verpflichtet. Aber auch innerhalb eines Unternehmens wird oftmals geschwiegen. „Risiken werden gerne verdrängt, einerseits aus der Mentalität ‚Bisher ist ja noch nichts passiert‘ heraus, andererseits, weil der richtige Zugang zum Thema fehlt“, so Menge.

Risiken abwägen, sichere Strategie finden

IT-Sicherheit sei deshalb häufig Aktionismus, so der Sicherheitsexperte. Werde eine Lücke bekannt oder liege ein Angriff vor, versuche man zu retten, was noch zu retten ist. Dabei setzt eine gute Sicherheitsstrategie auf den sinnvollen Umgang mit Risiken: Diese müssten im Unternehmen identifiziert, bewertet und entsprechend behandelt werden. Der erste Schritt sollte sein, sich zunächst einen genauen Überblick über alle Komponenten zu machen: Welche IT-Strukturen gibt es wo im Unternehmen? Wer greift auf welche Informationen zu? Gibt es ungesicherte Netzzugänge, alte und nicht mehr genutzte Benutzerkonten? In einem zweiten Schritt kann dann über die richtige Sicherheitslösung nachgedacht werden.

Bremer Security Forum zur Sicherheit von Automatisierungsanlagen

„Eines ist klar“, sagt Menge, „IT-Sicherheit ist immer eine Investition – sowohl finanziell als auch in Ressourcen. Und sie ist häufig nicht komfortabel“. Zwar mag es beispielsweise bequem sein, auch vom privaten Smartphone auf die Produktion zuzugreifen, sicherer ist jedoch die Installation von zwei getrennten Betriebssystemen oder die Verwendung von mehreren Geräten. Diese und weitere Tipps und Hinweise sind auch Thema der BremSec Foren zur IT-Sicherheit, die das Freie Instituts für IT-Sicherheit IFIT in regelmäßigen Abständen veranstaltet. Die Bremer Security Foren sind seit 2004 Kommunikationsplattform für Sicherheitsexperten und –Interessierte in Bremen und laden zum Austausch und zur Weiterbildung. Weitere Infos zum IFIT und zu den kommen Foren auf: http://ifitev.de/

Mehr Infos zur Cybersecurity in unserem Guide: Zwölf Schritte auf dem Weg zu mehr IT-Sicherheit

Erfolgsgeschichten

Wie autonome Fahrzeuge sicher durch Bremen und Deutschland rollen

Auf den Straßen sollen autonom fahrende Autos bald selbstverständlich sein. Ohne Menschen wird es aber nicht gehen: Mit dem Bremer Safety Control Centers soll die Fernüberwachung einfach und zugleich sicher werden.

Mehr erfahren14 KI-Unternehmen in Bremen

KI-Unternehmen profitieren in Bremen von einem starken Netzwerk, gut ausgebildeten Fachkräften und einem wachsenden Forschungs- und Wirtschaftsumfeld. 14 Unternehmen, die zeigen, dass KI mehr ist als ChatGPT.

zu Bremen-InnovativWie Bremer Unternehmer vom Silicon Valley lernen

Vier Bremer Unternehmen berichten, was sie aus einer gemeinsamen Reise über den großen Teich mitnehmen. Geht es in Bremer Büros also schon bald etwas amerikanischer zu?

Mehr erfahren